新型勒索软件 Petya 开始全球爆发,别以为上次 Wannacry 事件电脑更新过就没事,今次 Petya 不止用了 SMBv1 漏动,更结合 Windows 网络安装弱点去攻击。 Zing合作伙伴 — UnwireHK 教各位Windows 用户快速解决这重大危机。

有多少机会中招 ?

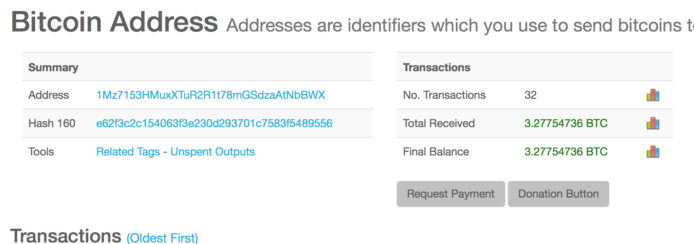

目前第一波虽未及上次 WannaCry 强劲但也不弱,目前英、美、法德都有超过 2,000 电脑感染报告、乌克兰国家银行及电力公司都中招。受害人想解锁硬碟需支付价值 $300 美元的 BITCOIN ,暂时已有 32 位受害者付费,总值大约 $6,775 美元。

电脑有更新 / Win10 也中招

即使安装了 Eternalblue 漏洞 (WannaCry) 的修正档亦一样中招,这是 Petya 最致命的地方。所以今次 Windows 10 用家也难逃一劫。

香港公司电脑成高危,只要网络上有一台机忘记更新或修正 Windows 的 SMBv1 漏洞,这样 Petya 便会感染那部电脑然后再利用 Windows 客户端攻击 (CVE-2017-0199) ,透过 WMIC 及 PSEXEC在网络上的其他电脑进行安装 Petya 勒索软件,只要你的电脑密码是简单组合的话,就容易被攻破。

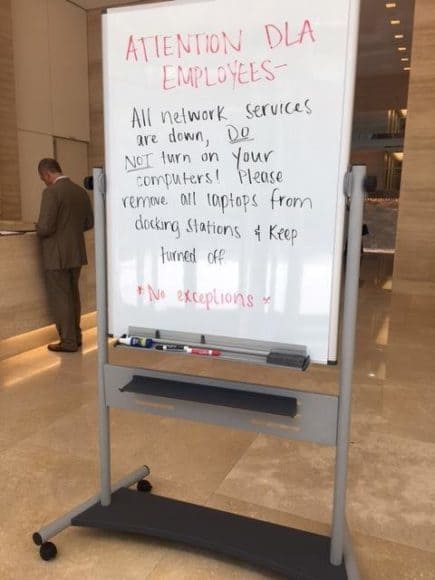

外国有公司 Network 全 down 去解決。

ATM 也中招。

Windows 用户密码太易撞破

Petya 内置工具懂得由 Windows 客户端及 Domain Controller 中偷取密码情报,再加上很多香港公司的打工仔,由于公司电脑只作公事之用,没有个人私隐下很多时都忽略密码的重要性。很多人务求回到公司开机方便,都设定一些比较简单易记的密码,甚至没有设定。Petya 很容易就执行指令,直接透过网络安装到你的电脑上。 Chairman of Professional Information Security Association – Eric Fan 先生就建议用户切勿在Domain Controller 或使用Domain Administrator 去开啓来历不明的档案。

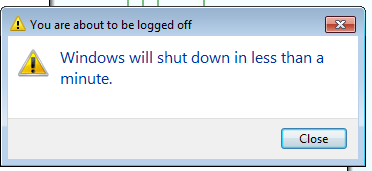

Windows 突然 Reboot 强制加密

有别于 Wannacry ,Petya 不会在背后偷偷加密你的档案,用户不为发觉电脑变慢。它中招后一小时内静静不动,然后强制 BSOD Hang 机 Reboot 进行加密硬碟的 MFT 及修改 MBR,整个过程超快而且古惑 ! 加密时会装扮成扫瞄及修护硬碟,让用户不敢打断(这是 Windows Hang 机后常见的事..) 完成后整颗硬碟都不能再取存,连 Windows 都进不到。因此破坏力比 WannaCry 强。,连 Windows 都进不到。因此破坏力比 WannaCry 强。

中招过程 :

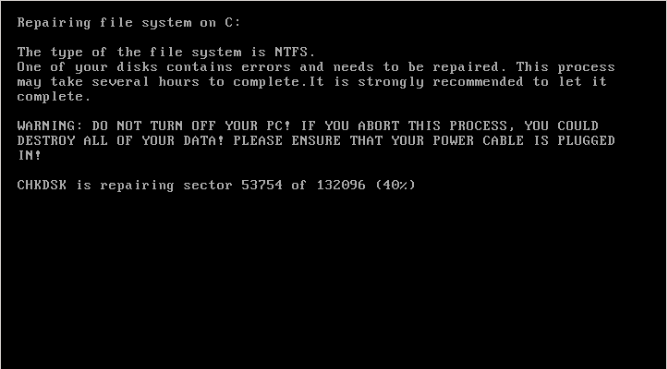

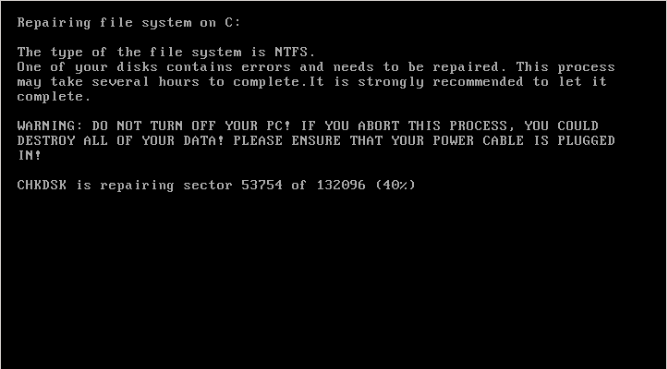

Step 1 :

中招后电脑 Hang 机 Reboot ,然后扮扫瞄硬碟 (一见这画面立即关机)

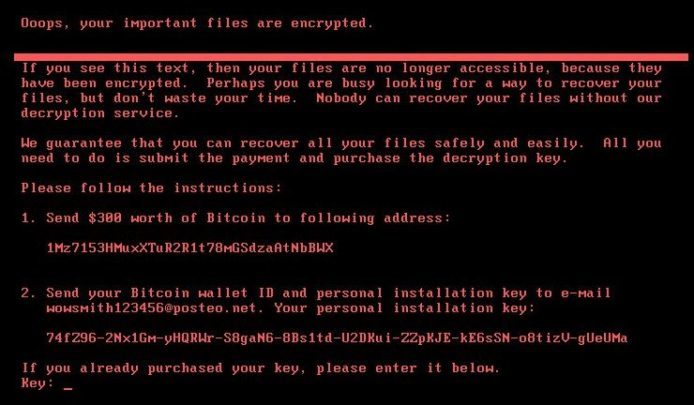

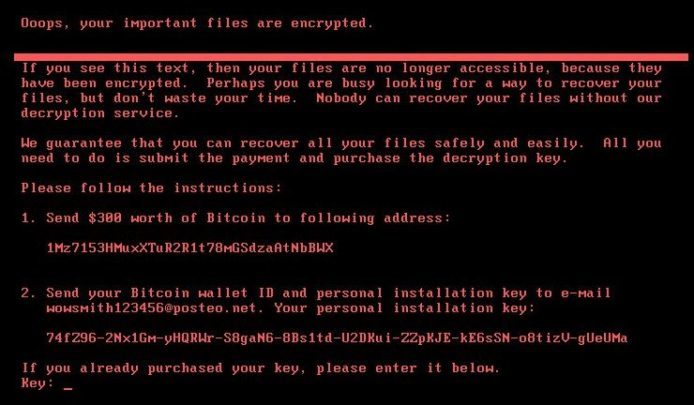

Step 2 :

然后会提示你解锁要付 $300 美金的 bitcoin,期间硬碟 MFT 被加密,不能进入 Windows 亦不能安装到其他电脑上作档案取存。

预防方法 :

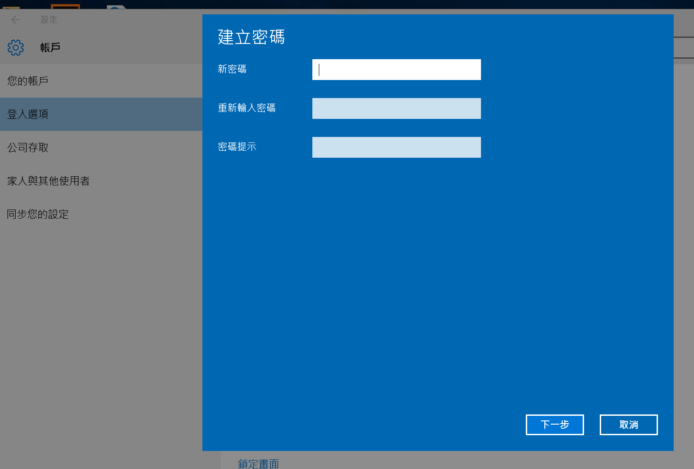

1.更改使用複杂的 Windows 密码

如上次 Wannacry 爆发时你未更新电脑,请立即进行更新 。另外如果你未设有登入密码或密码过于简单,请立即更改。

2. 预先制作 Petya Kill – Switch (必做)

跟 WannaCry 一样,Petya 也有自己的 Kill-Switch 自杀停止运作 ,制作这个 KILL Switch 非常简单,但暂时只能防止目前版本,有变种的话便无效 (还是建议使用强密码)。

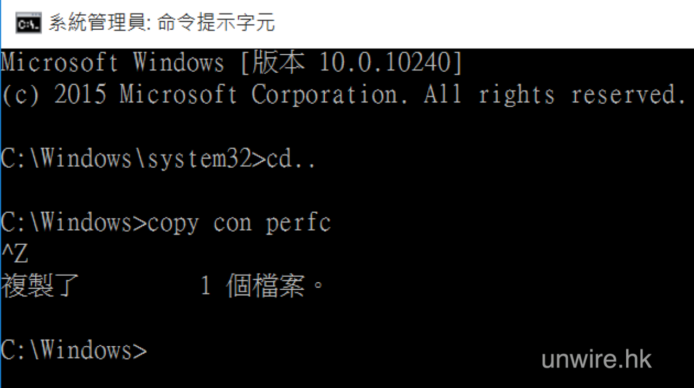

Step 1:

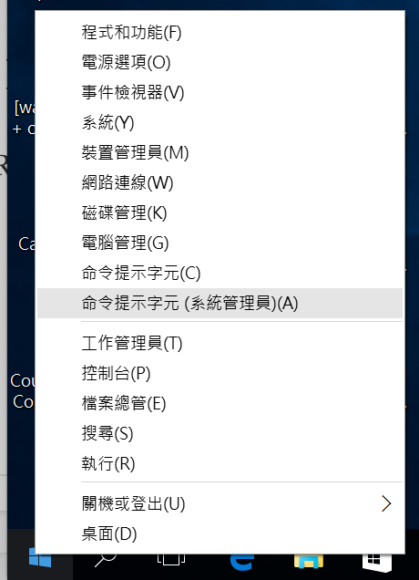

右按 Windows Logo,选择命令提示字元 (系统管理员 )

Step 2:

输入以下指令,目的为了在 Windows 资料夹中 (e.g C:\Windows) 建立一个 perfc 、perfc.dll、perfc.dat 档。

- cd.. (按 Enter)

- copy con perfc (按 Enter)

- (按 Ctrl + Z )

- (按 Enter)

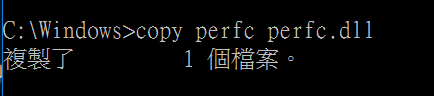

- copy perfc perfc.dll (按 Enter)

copy perfc perfc.dat (按 Enter)

3. 安装 MBRFilter (危急才用)

Cisco 于上年写了一个叫 MBRFilter 的档案以防止硬碟的 Sector 0 写入, 这可以防止 Petya 更改 MBR 以进行加密。安装这个需要有一定的 IT 基础。<连结>

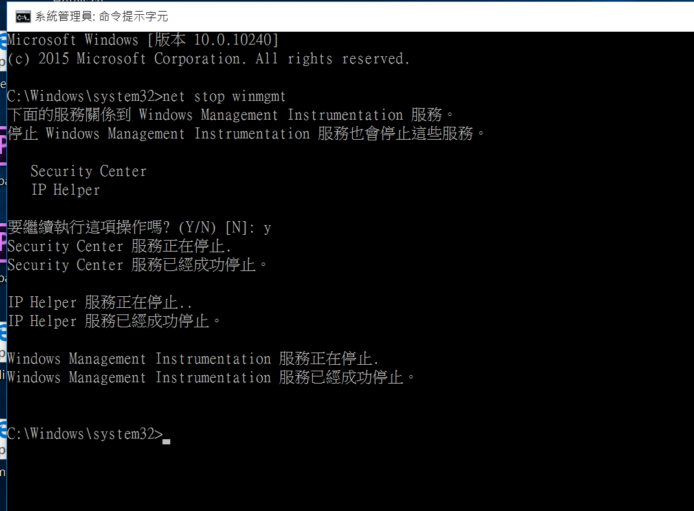

3. 关闭 WMI 服务 (危急才用)

关闭了 Windows 的远端安装服务,防止 Petya 透过网络在你的电脑上安装 (如果你电脑有使用 RDP 或其他远端管理工具,关闭 WMI 后有机会不能使用,Windows Security Center 也会受影响)。因此小编不建议长期关闭,只能作 IT 人在用家未回到公司前,暂停扩散之用。

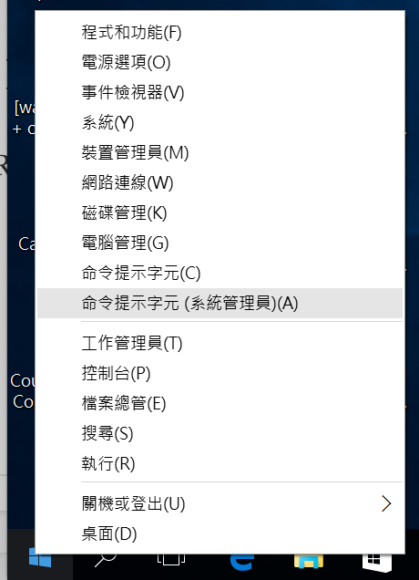

Step 1 :

右按 Windows Logo,选择命令提示字元 (系统管理员 )

Step 2 :

输入 net stop winmgmt b(其后可用 net start winmgmt 重新开启服务)

中招解决方法

发现电脑 Reboot 即关机,别等!

由于 Petya 需要 Reboot 后才进行加密程序,所以电脑用户发现 Windows 突然 Hang 机无故重启的话,一看到 Windows Logo 便立即关机。然后使用 Live CD Boot 机或把硬碟取出接驳到其他电脑进行清理/製作 Kill Switch / 备份。如果你让它加密完成的话,你的电脑会显示以下画面就暂时无法救回来了,要等待保安公司找出救援方案。

一 Reboot 或见到Windows Logo 立即关机不要让它加密。关机后 File 在硬碟是安全的,只要不启动让它再进行加密。

假若加密完成,就无法取存硬碟。

补充 : Petya 不是 Petya ? 是新病毒

正当传媒及保安专家认为是次勒索软件是 Petya 的变种版本,Kaspersky Labs 表示这并非如此,是一种全新的病毒,只有部份 Strings 相近但运行方法是不一样,Kaspersky Labs 暂叫这作 ExPetr、部份人叫作是 NotPetya。

(本文授权转载自UnwireHK)

更多Zing彩:

本文:

【Petya病毒爆发】比WannaCry更强:Windows10也中招!教你预防、删除、修复方法By UnwireHK

更多精彩科技资讯,请留守 Zing Gadget 或 Facebook 、 Twitter 、Google+ 以及YouTube 。